Ce site utilise des cookies. En continuant à naviguer sur le site, vous acceptez notre utilisation des cookies.

Как сориентироваться в выборе рекомендуемое о...

Jan 22, 2025 0

Effective approaches for removing restriction...

Jan 22, 2025 0

Как сориентироваться в выборе рекомендуемое о...

Jan 22, 2025 0

Effective approaches for removing restriction...

Jan 22, 2025 0

![[AU TRIBUNAL] Marseille : dégradation de la stèle des victimes du terrorisme](https://media.bvoltaire.fr/file/Bvoltaire/2025/01/proces-marseille-ok-616x464.jpg?#)

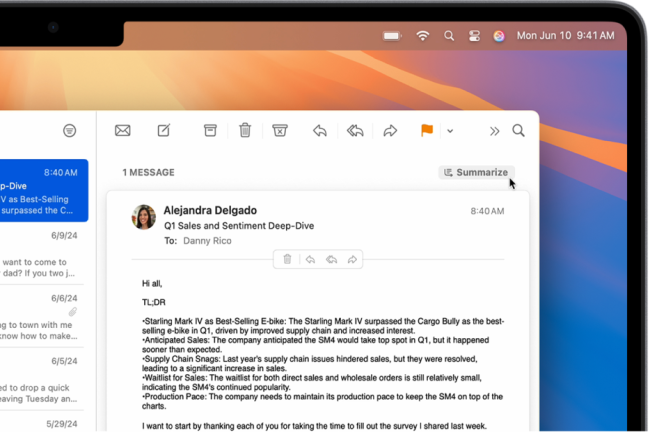

![« La situation des CEE a rarement été aussi incertaine » [C2E Market]](https://www.greenunivers.com/wp-content/uploads/2025/01/image-46.png)

![« On sent une volonté politique d’avancer sur la décarbonation » [Linklaters]](https://www.greenunivers.com/wp-content/uploads/2023/09/pexels-loic-manegarium-3855962-scaled.jpg)

/image%2F0535633%2F20250120%2Fob_46ce6b_20170711-083532.jpg)